Flujo de datos de un ordenador remoto: todo lo que necesitas saber

El flujo de datos de un ordenador remoto es un concepto fundamental en el ámbito de las telecomunicaciones y la informática. En la era de la conectividad global, es cada vez más común acceder a información y recursos almacenados en computadoras ubicadas en distintas partes del mundo. Comprender cómo se transmite y se gestionan los datos en estas situaciones es vital para garantizar un rendimiento óptimo y una experiencia de usuario satisfactoria. En esta guía, exploraremos los fundamentos del flujo de datos de un ordenador remoto y proporcionaremos toda la información necesaria para comprender este proceso fundamental.

Qué se necesita para que el acceso remoto funcione

El acceso remoto es una función que permite a los usuarios acceder a sus dispositivos o redes desde cualquier ubicación, siempre y cuando tengan una conexión a Internet. Para que el acceso remoto funcione de manera adecuada, es necesario contar con algunos elementos clave.

En primer lugar, es esencial contar con un dispositivo que actúe como servidor o anfitrión para el acceso remoto. Este dispositivo puede ser una computadora, un enrutador o un servidor dedicado. Este servidor debe estar encendido y conectado a Internet para permitir el acceso remoto.

Además del servidor, también se requiere un software o programa que facilite el acceso remoto. Hay diferentes opciones disponibles, como Remote Desktop Protocol (RDP), Virtual Network Computing (VNC) o software de acceso remoto de terceros. Estos programas permiten a los usuarios conectarse al servidor y controlar de forma remota sus dispositivos o redes.

Por supuesto, para que el acceso remoto funcione, es necesario tener una conexión a Internet estable y rápida. La velocidad de la conexión determinará la calidad y la fluidez de la experiencia de acceso remoto. Se recomienda una conexión de banda ancha con una buena velocidad de carga y descarga para garantizar un acceso remoto eficiente.

Además, es importante tener en cuenta la seguridad al configurar el acceso remoto. Es recomendable utilizar protocolos de seguridad, como el cifrado de datos, para proteger la información transmitida durante la conexión remota. También se puede configurar un sistema de autenticación para garantizar que solo los usuarios autorizados puedan acceder al servidor de forma remota.

En resumen, para que el acceso remoto funcione correctamente, se necesitan los siguientes elementos: un dispositivo servidor, software de acceso remoto, una conexión a Internet estable y segura, y medidas de seguridad adecuadas. Con estos elementos en su lugar, los usuarios pueden disfrutar de la comodidad y flexibilidad del acceso remoto.

¿Qué experiencias has tenido con el acceso remoto? ¿Has encontrado alguna dificultad o tienes algún consejo para compartir? La tecnología sigue avanzando y el acceso remoto se está volviendo cada vez más común en nuestra vida diaria. ¡Comparte tus pensamientos y mantengamos el diálogo abierto!

Cómo funciona la conexión a Escritorio remoto

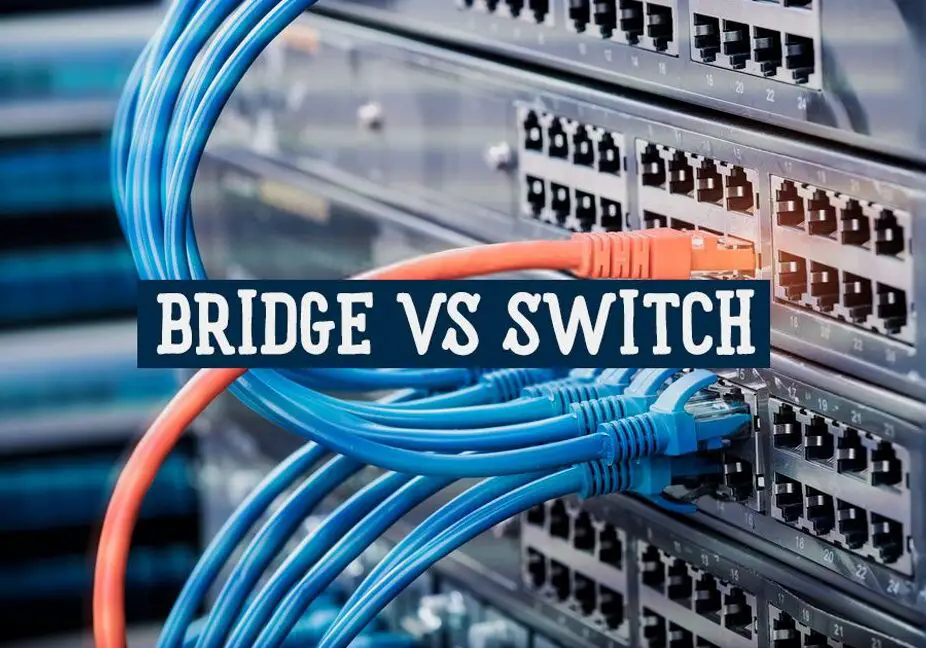

La conexión a Escritorio remoto es una funcionalidad que permite acceder y controlar de forma remota un equipo desde otro dispositivo. Esta tecnología se basa en el protocolo RDP (Remote Desktop Protocol), el cual permite la transmisión de datos y la interacción con el equipo remoto.

Para establecer una conexión a Escritorio remoto, se requiere que el equipo al que se quiere acceder tenga habilitada esta funcionalidad. Una vez configurado, se debe conocer la dirección IP o el nombre de dominio del equipo remoto para establecer la conexión.

En el lado del cliente, es necesario contar con un software de Escritorio remoto, como el famoso Remote Desktop de Microsoft. Este software se encarga de establecer la conexión con el equipo remoto y proporciona una interfaz gráfica a través de la cual se puede interactuar con él.

Cuando se inicia la conexión, se establece un canal seguro de comunicación entre el cliente y el servidor remoto. Esto significa que los datos transmitidos están cifrados, lo que garantiza la privacidad y seguridad de la información intercambiada.

Una vez establecida la conexión, el usuario puede ver y controlar el escritorio del equipo remoto como si estuviera frente a él. Puede ejecutar aplicaciones, acceder a archivos y realizar cualquier tarea como si estuviera trabajando de forma presencial en el equipo remoto.

Es importante destacar que la conexión a Escritorio remoto requiere una conexión a Internet estable y con suficiente ancho de banda para transmitir los datos de forma fluida. Además, es necesario contar con los permisos adecuados para acceder al equipo remoto.

En resumen, la conexión a Escritorio remoto permite acceder y controlar de forma remota un equipo desde otro dispositivo. Es una tecnología que facilita la colaboración, el soporte técnico y el acceso a recursos de forma remota. ¿Has utilizado alguna vez esta funcionalidad? ¿Qué otros temas relacionados con la electrónica y la informática te gustaría conocer?

Qué tres métodos son implementaciones comunes de acceso remoto seguro

Existen tres métodos comunes de implementación de acceso remoto seguro:

1. Virtual Private Network (VPN): Una VPN crea una conexión segura y encriptada entre el dispositivo del usuario y la red remota. Esto permite que los usuarios accedan a recursos internos de la red de forma segura desde cualquier ubicación. La encriptación proporcionada por la VPN garantiza la confidencialidad de los datos transmitidos.

2. Secure Shell (SSH): SSH es un protocolo de red que permite a los usuarios iniciar sesión de forma remota en un sistema y ejecutar comandos de forma segura. SSH utiliza técnicas de cifrado para proteger la comunicación entre el cliente y el servidor, evitando así que los datos sean interceptados o modificados por terceros.

3. Acceso remoto basado en Web: Este método permite a los usuarios acceder a recursos de red a través de un navegador web. La autenticación y la encriptación se utilizan para garantizar la seguridad de la conexión. El acceso remoto basado en web es conveniente ya que no requiere la instalación de software adicional en el dispositivo del usuario.

Estos tres métodos son ampliamente utilizados en entornos empresariales y permiten a los usuarios acceder de forma segura a recursos internos desde ubicaciones externas. Es importante elegir el método de acceso remoto seguro adecuado según las necesidades y requisitos específicos de cada organización.

La seguridad en el acceso remoto es un tema crucial en la actualidad, especialmente con el aumento del trabajo remoto y la dependencia de las comunicaciones en línea. Es esencial implementar medidas de seguridad sólidas para proteger los datos y garantizar la confidencialidad de la información transmitida. ¿Cuál de estos métodos de acceso remoto seguro consideras más adecuado para tu organización?

Espero que esta guía sobre el flujo de datos de un ordenador remoto haya sido útil para entender cómo se transmiten los datos a través de redes. Recuerda que entender el flujo de datos es esencial para optimizar el rendimiento y la eficiencia de tus sistemas. Si tienes alguna pregunta adicional, no dudes en contactarme. ¡Hasta la próxima!

Post Comment